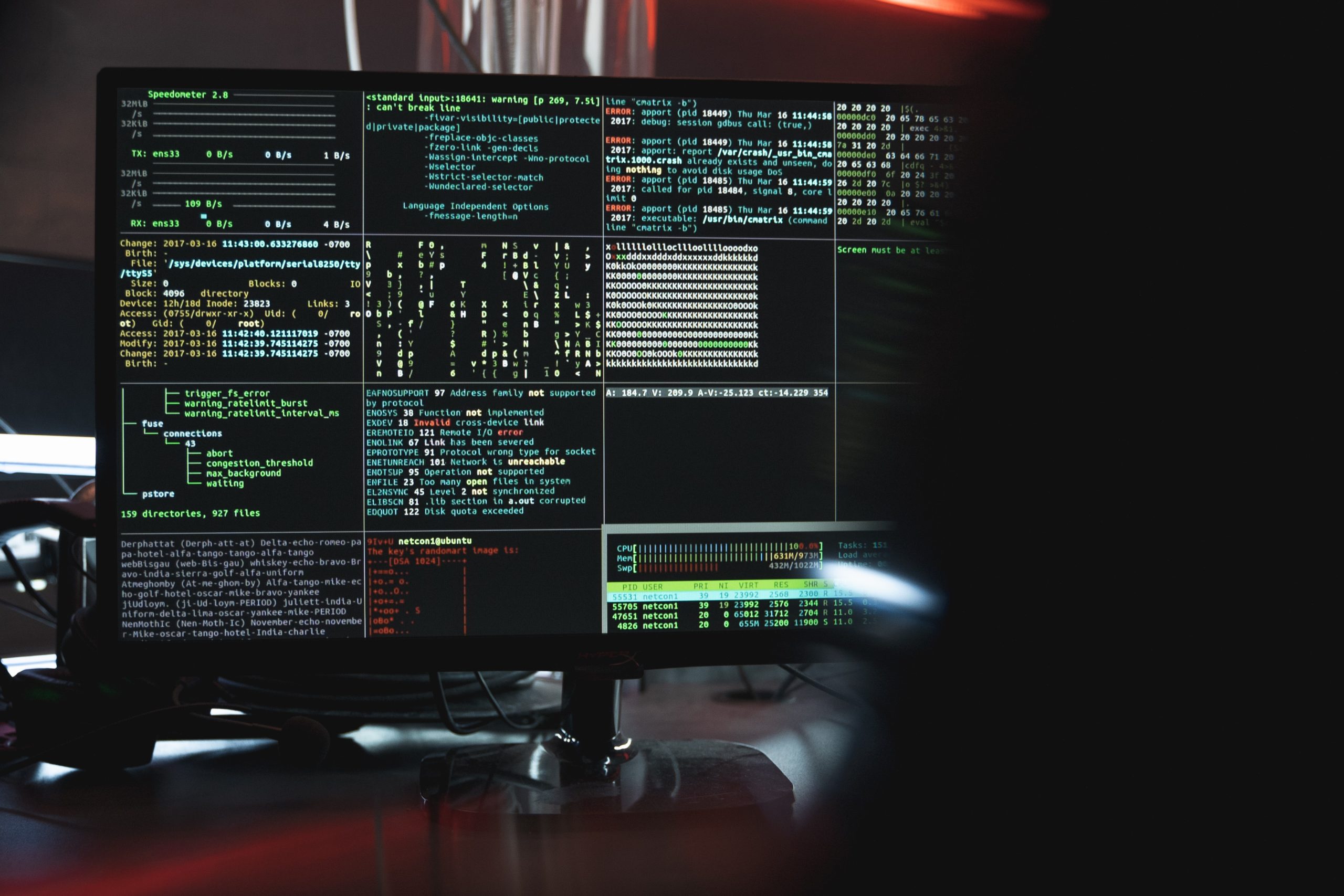

Sistema di telefonia IP: come proteggere l’azienda dagli attacchi hacker

Spoofing, Sniffing, furto d’identità sono solo alcune delle vulnerabilità cui è soggetto un sistema di telefonia IP aziendale. Come avviene per ogni altra tecnologia

Spoofing, Sniffing, furto d’identità sono solo alcune delle vulnerabilità cui è soggetto un sistema di telefonia IP aziendale. Come avviene per ogni altra tecnologia

Il cloud monitoring permette di tenere sotto controllo le infrastrutture attive nel cloud. Ma quanto controllo si ha su di esse? E, soprattutto, chi ne

Cosa significa parlare di protezione dei pc, protezione dei dati aziendali e di sistemi di sicurezza informatica aziendale nel 2022? Potrebbe sembrare un argomento

La “sicurezza come servizio”, meglio nota come Security as a Service o solo SECaaS, è quell’opportunità che al tramonto di una pandemia serve più

Quando si parla di ransomware si intende un attacco diretto ad un’azienda. La domanda da porsi è solo una: cosa fare per prevenirlo.

L’ethical hacking cos’è? Assoldare qualcuno che violi le nostre difese informatiche è oggi indispensabile. Del come e del perché ne parliamo sotto. Per

Attacco hacker o terroristico? Quante cose si sono dette sul sistema di sicurezza informatica della Regione Lazio: ecco il punto su un disastro annunciato.

Cloud o disco esterno? Il salvataggio online è sicuro per proteggere i dati? Ecco alcuni consigli per effettuare un backup dati aziendale perfetto!

Cybersecurity: ecco check-list per la sicurezza informatica delle nostre aziende, Non si smette mai di aggiornarsi e scoprire novità in questo settore così affascinante e

Perché viene effettuata la cancellazione dei dati? Come si fa e quali vantaggi offre per la sicurezza aziendale? Ed eccoci davanti ad un tema decisamente poco simpatico ed

INFORMAZIONI PIÙ PRECISE?

Lascia un tuo recapito e ti ricontattiamo noi.