Raggiungi la Compliance alla NIS2 e metti al sicuro i tuoi dati

L’adeguamento alla Direttiva NIS2 può sembrare un procedimento complicato e oneroso.

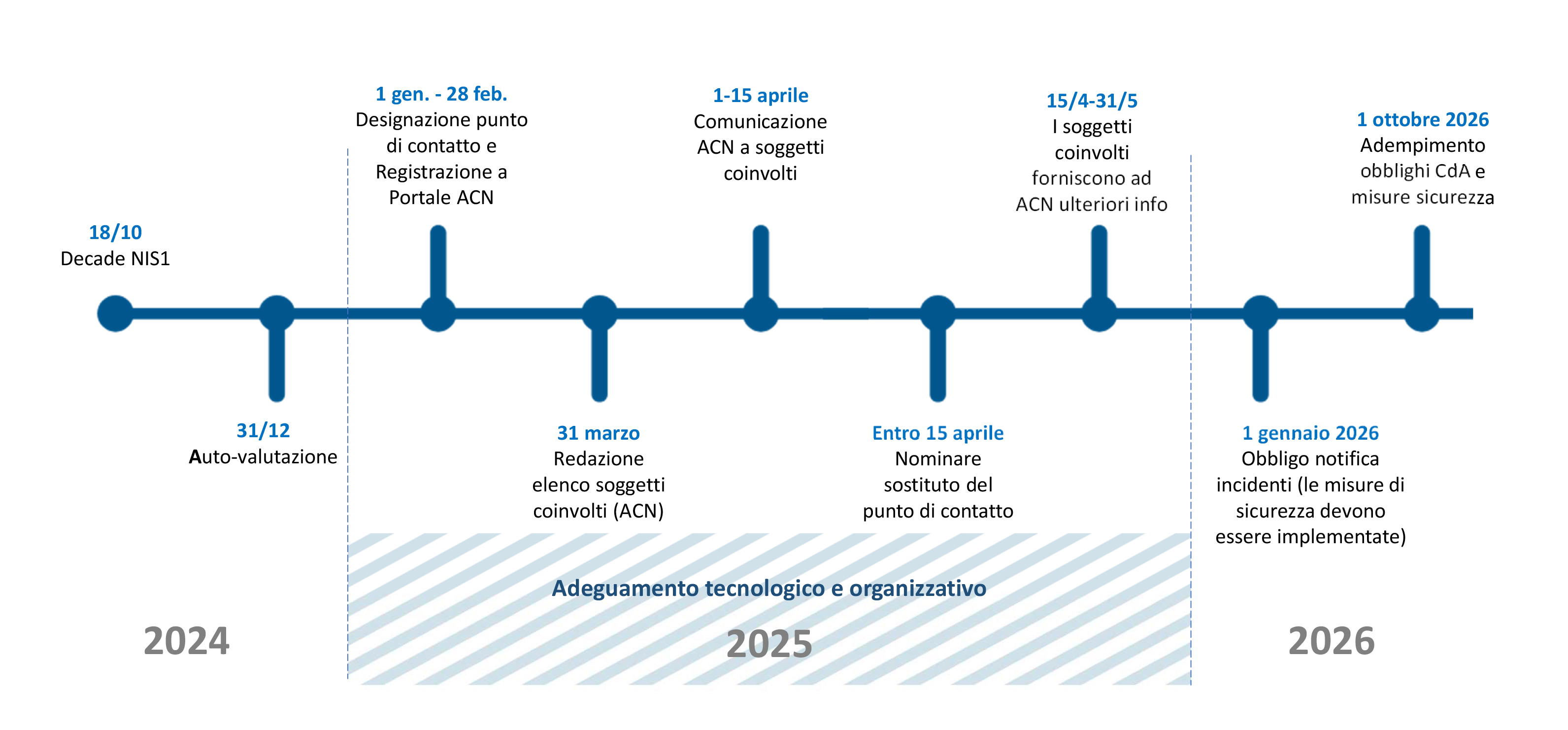

Noi la affrontiamo a piccoli passi, accompagnando le società coinvolte nel percorso tecnologico e legale che porta alla perfetta conformità ed al suo monitoraggio e mantenimento nel tempo.

Più che un adempimento obbligatorio, guardiamo alla NIS2 come ad un’opportunità unica per innalzare il livello generale di cybersecurity, proteggendo la continuità del business, la competitività sul mercato, ma anche la propria reputazione aziendale e i dati, soprattutto quelli sensibili.

Di seguito ti raccontiamo di più.

Contattaci per un colloquio senza impegno

Le nostre soluzioni

NIS2 Assessment

Ti accompagniamo passo a passo negli adempimenti della NIS2, dagli assessment tecnici e legali esperti, fino alla Conformità completa. Scopri di più >

NIS2 Education

La formazione del CdA e dei collaboratori è obbligatoria ai fini della conformità alla NIS2. Abbiamo studiato diversi modelli formativi. Scopri la nostra proposta >

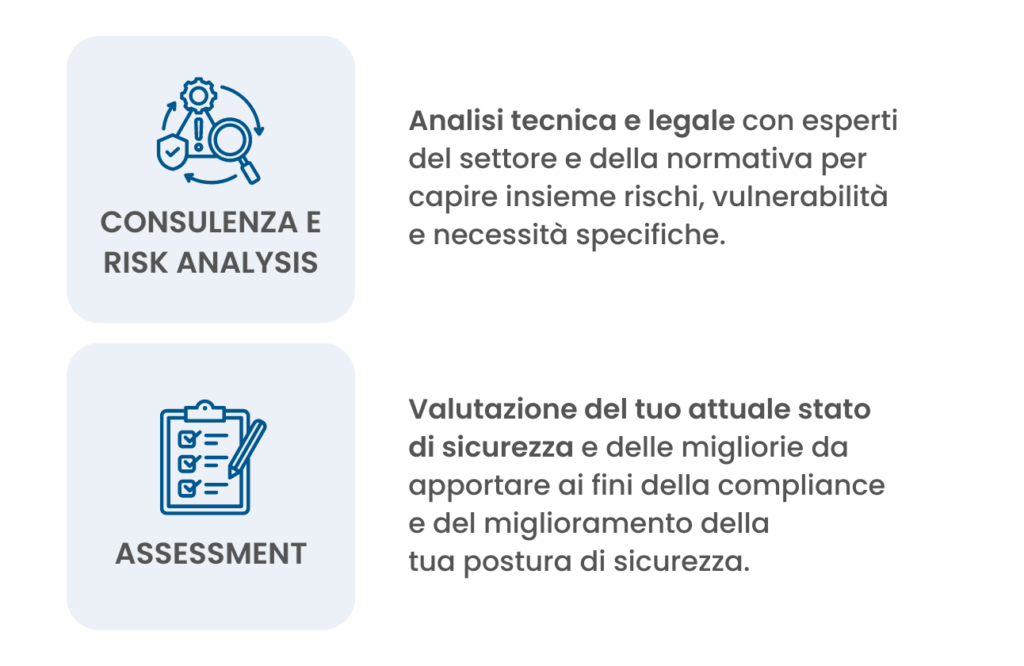

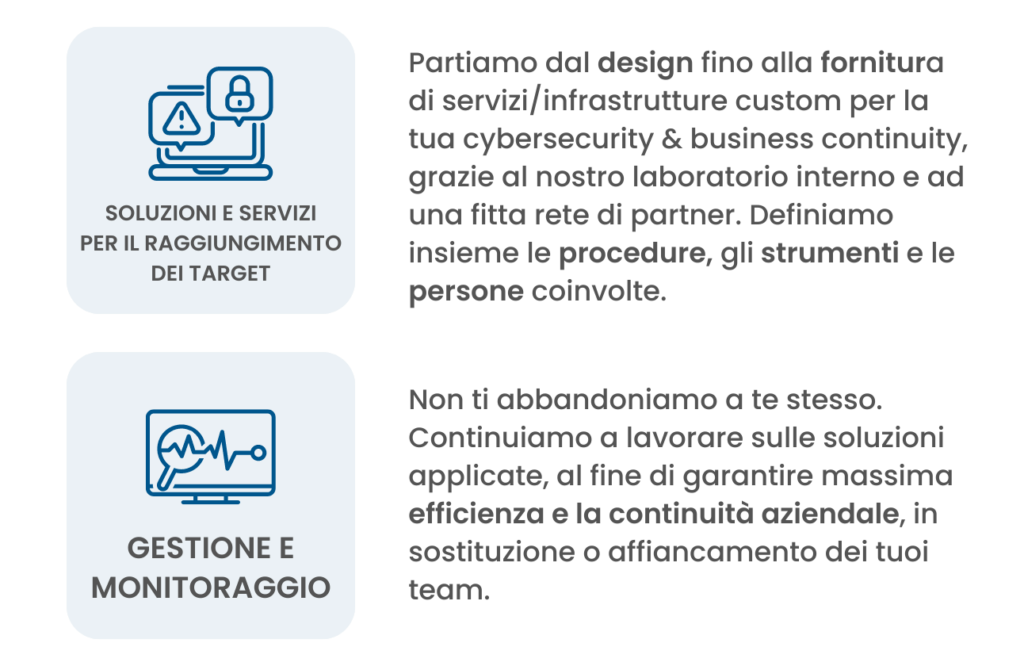

Il nostro approccio

Anche il percorso più lungo e complesso è fatto di tanti piccoli passi. Affrontiamoli insieme.

Il nostro approccio comprende le persone, le procedure e le tecnologie in un rapporto continuativo e di costante aggiornamento e monitoraggio. Ti accompagniamo in ogni fase, dall’analisi iniziale fino al monitoraggio delle tecnologie apportate.

Società coinvolte

La tua organizzazione è coinvolta dalla nuova normativa NIS2?

Scopri se appartieni a uno dei 18 settori critici, di cui 11 essenziali (in grassetto) e 7 importanti, individuati dalla NIS2.

Sono coinvolte, infatti, tutte le società che hanno almeno 50 dipendenti o un bilancio annuo totale

superiore a 10 milioni di euro e appartengono ad almeno uno dei seguenti settori:

10 requisiti

- Politiche di analisi dei rischi e di sicurezza dei sistemi informativi

- Gestione degli incidenti

- Continuità operativa, come backup e ripristino in caso di disastro

- Dimostrabilità della sicurezza della catena di approvvigionamento, includendo le valutazioni del Cybesecurity Act se deciso da Commissione ed ENISA

- Sicurezza nell’acquisizione, sviluppo e manutenzione dei sistemi informatici e di rete

- Strategie e procedure per valutare l’efficacia delle misure di gestione dei rischi cyber

- Igiene informatica e formazione in materia cyber

- Politiche di crittografia e cifratura

- Sicurezza delle risorse umane, strategie di controllo di accesso e gestione degli attivi

- Strong authentication continua, comunicazioni vocali, video e testuali protette, sistemi di comunicazione di emergenza protetti

Requisiti | Soluzioni |

| Politiche di analisi dei rischi e di sicurezza dei sistemi informativi |

|

| Gestione degli incidenti |

|

| Continuità operativa, come backup e ripristino in caso di disastro |

|

| Dimostrabilità della sicurezza della catena di approvvigionamento, includendo le valutazioni del Cybesecurity Act se deciso da Commissione ed ENISA |

|

| Sicurezza nell’acquisizione, sviluppo e manutenzione dei sistemi informatici e di rete |

|

| Strategie e procedure per valutare l’efficacia delle misure di gestione dei rischi cyber |

|

| Igiene informatica e formazione in materia cyber | |

| Politiche di crittografia e cifratura |

|

| Sicurezza delle risorse umane, strategie di controllo di accesso e gestione degli attivi |

|

| Strong authentication continua, comunicazioni vocali, video e testuali protette, sistemi di comunicazione di emergenza protetti |

|

Nella tabella qui sopra abbiamo indicato quelle che sono le soluzioni principali ai requisiti normativi. Tutti i nostri servizi di Cybersecurity possono però concorrere al raggiungimento della tua compliance e ad innalzare il tuo livello di sicurezza: andranno valutati in sede di analisi e assessment in base alle specifiche necessità.